Sind Sie von einem Hacker-Angriff betroffen und nichts geht mehr?

Schnelle Wiederherstellung und fortlaufender Schutz mit oneclick™ – wir bringen Ihr Unternehmen zurück auf Kurs.

Stehen Sie vor diesen Herausforderungen?

Verlust von Geschäftsdaten und deren Integrität

Nach einem Hacker-Angriff ist die Datensicherheit beeinträchtigt. Kritische Geschäftsdaten sind verloren gegangen, wurden manipuliert oder gerieten in die Hände von Cyberkriminellen.

Erhebliche Zeit und Investitionen für die Wiederherstellung

Traditionelle IT-Strukturen erfordern oft erhebliche Zeit und Investitionen, um beschädigte oder kompromittierte Arbeitsplätze physisch zu ersetzen. Die Wiederherstellung kann Tage oder sogar Wochen dauern, was zu spürbaren Geschäftsunterbrechungen führt.

Vertrauensverlust bei Kunden und Geschäftspartnern

Ein Hacker-Angriff schadet nicht nur der internen IT-Struktur, sondern wirkt sich auch massiv auf das Image Ihres Unternehmens aus. Kunden und Geschäftspartner zweifeln an der Zuverlässigkeit und Sicherheit in der Zusammenarbeit.

So unterstützt Sie oneclick™ nach einem Hacker-Angriff

Wie oneclick™ Sie beim reibungslosen IT-Betrieb unterstützt, auch bei Fachkräftemangel

Dank der Bereitstellung von Anwendungen über stark verschlüsseltes Streaming kann Malware von infizierten Endgeräten nicht in die neue Umgebung eindringen.

Ein schlüsselfertiger Plattform-Service für Anwendungsbereitstellung – einfach zu bedienen für Administratoren und Endbenutzer.

Ein flexibles IT-Service-Management unterstützt Sie ergänzend bei der Einrichtung und im laufenden Betrieb.

Ein integriertes Learning Management System (LMS) garantiert eine schnelle Einarbeitung und kontinuierliche Unterstützung.

„Als wir Ziel eines Hacker-Angriffs wurden, stand unser gesamtes Geschäft vor einer beispiellosen Herausforderung. Die schnelle und kompetente Reaktion von oneclick™ war ein Rettungsanker in der Krise. Innerhalb kürzester Zeit konnten wir unsere IT-Umgebung neu aufsetzen und sicherstellen, dass unser Geschäftsbetrieb weiterlaufen konnte.“

Isaiah Meyer, Managing Director, Anwaltskanzlei, 40 Mitarbeiter

Antworten auf Ihre wichtigsten Fragen

Wir verstehen Ihre Situation und bieten eine Lösung, mit der Sie die Herausforderungen nach einem Hacker-Angriff in den Griff bekommen.

Wie schnell kann oneclick™ eine IT-Umgebung bereitstellen?

Je nach Komplexität können Sie über oneclick™ eine voll funktionsfähige IT-Umgebung in wenigen Stunden bis Tagen aufsetzen. oneclick™ ist ein sofort einsatzbereiter Plattform-Service für die Anwendungsbereitstellung in der Public Cloud. Es ist nicht erforderlich physische Hardware zu beschaffen und zu konfigurieren.

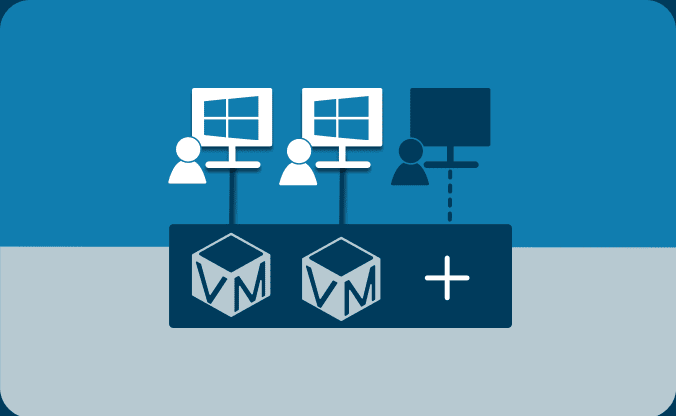

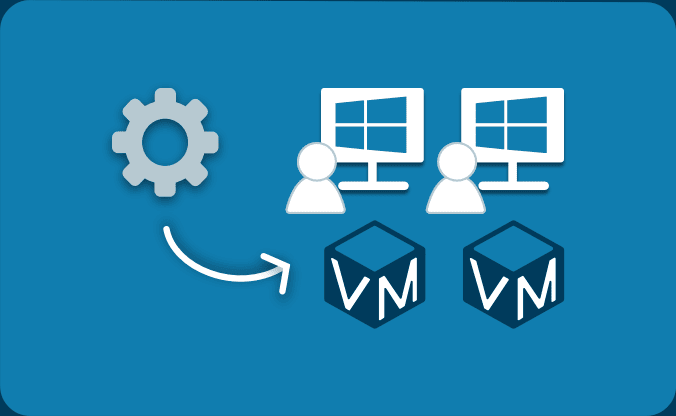

Wie funktioniert die Einrichtung in oneclick™?

Nachdem Sie sich für einen VDI-Typ entschieden und über die Managementkonsole Ressourcen von integrierten Cloud-Providern bereitgestellt haben, können Sie die gewünschten Anwendungen installieren, die letzten sicheren Backups einspielen und ausgewählten Benutzern Zugriff gewähren.

Kann oneclick™ mich bei der Einrichtung unterstützen?

Unser spezialisiertes Workplace Desaster Replacement Team ist genau für solche Szenarien geschult. Sobald Sie uns beauftragen, übernehmen wir proaktiv die gesamte Einrichtung und Konfiguration Ihrer IT-Umgebung. Für die Auslagerung des IT-Servicemanagements im laufenden Betrieb gibt es schlüsselfertige Pakete.

Wie stellt oneclick™ sicher, dass sich ein Virus nicht weiter ausbreitet?

oneclick™ streamt Anwendungen zu Benutzern, die von jedem beliebigen Endgerät mit einer hohen Verschlüsselung direkt über den Browser darauf zugreifen können. Auf den Endgeräten muss nichts installiert werden. Selbst von infizierten Endgeräten kann sich keine Malware auf die neue Cloud-Umgebung übertragen.

Was muss ich sonst noch berücksichtigen?

Nach einem Hackerangriff ist es wichtig, nicht nur die IT-Umgebung schnell wiederherzustellen, sondern den Vorfall auch den zuständigen Meldestellen zu berichten und einen Forensiker mit einer genauen Untersuchung des Angriffs zu beauftragen.

Welche Vorkehrungen kann ich für die Zukunft treffen?

Mit den folgenden Maßnahmen schützen Sie Ihre Organisation bestmöglich gegen zukünftige Hacker-Angriffe: Professioneller Server- und Endgeräte-Schutz, Einführung einer zuverlässigen Backup- und Desaster Recovery-Strategie, Schulung der Mitarbeiter, mehrstufige Authentifizierung, Netzwerküberwachung sowie regelmäßige Sicherheitsbewertungen.

Wählen Sie zwischen sechs Lösungen, je nach Anforderung

Besonders geeignet für …

- …einen unmittelbaren Bedarf

- eher konstante Benutzer

- geringe eigene IT-Ressourcen

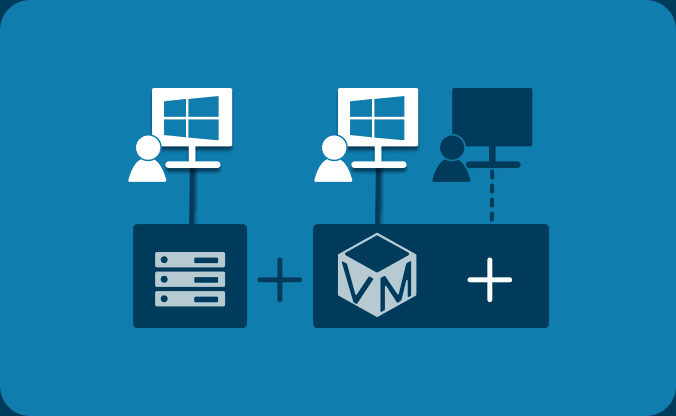

Für die schnelle und preiswerte Bereitstellung Ihrer Software für eine kleinere Benutzerzahl auf einer einzelnen virtuellen Maschine in der Public Cloud.

Besonders geeignet für …

- größere Benutzerzahlen

- die Anforderung nach anpassungsfähigen Kosten

- Interesse an IT-Outsourcing

Für den kostengünstigen und flexiblen Betrieb Ihrer Client-Desktop-Infrastruktur auf einem skalierbaren Pool von virtuellen Maschinen in Multi-Clouds.

Besonders geeignet für …

- dezentralisierte Arbeitskräfte

- die Notwendigkeit, schnell neue Arbeitsplätze zu schaffen

- schützenswerte Daten

Für die zentrale und sichere Bereitstellung von virtuellen Desktops und virtualisierten Anwendungen auf einer selbstverwalteten Infrastruktur.

Besonders geeignet für …

- unausgelastete physische Server

- den Wunsch, Kosten und Ernergie zu sparen

- hohe Anforderungen an Verfügbarkeit

Für die effiziente Erstellung und Verwaltung von virtuellen Maschinen auf Bare Metal-Servern, entweder On-Premises oder in der Private Cloud.

Besonders geeignet für …

- saisonale Nutzerschwankungen

- kurzzeitige Lastspitzen

- begrenzte On-Premises-Kapazitäten

Für unkompliziertes Load Balancing in die Public Cloud, wenn Sie keine On-Premises-Kapazitäten mehr zur Verfügung haben.

Besonders geeignet für …

- Absicherung von Web-Apps

- Kommunikationsverschlüsselung

- Lastverteilung und Ausfallsicherheit

Sichere Bereitstellung von Web-Apps

Für die Gewährleistung, dass kein Benutzer oder Client direkt mit dem Webserver kommuniziert, um dessen Anonymität zu wahren.

Setzen Sie sich erfolgreich gegen Hacker-Angriffe zur Wehr!

Mit oneclick™ sind Sie in kurzer Zeit wieder betriebsfähig und zukunftssicher aufgestellt.